Msfvenom Encoding PHP

Again and again...!!!

yeah, i think i should continue to make things like this. So, prepare yourself to take the following this steps ;)

Requipment :

1. Metasploit download

2. Web Shell *.php

3. Apache2 download

Dalam pengujian saya kali ini saya akan menggunakan PHP WebShell v2012 yg saya dapat di code.google

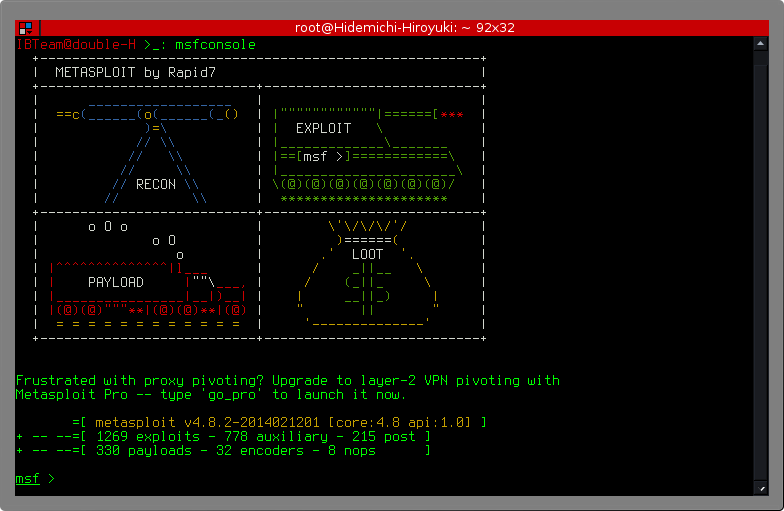

kira-kira seperti ini gambaran nya.

yeah, i think i should continue to make things like this. So, prepare yourself to take the following this steps ;)

Requipment :

1. Metasploit download

2. Web Shell *.php

3. Apache2 download

Dalam pengujian saya kali ini saya akan menggunakan PHP WebShell v2012 yg saya dapat di code.google

kira-kira seperti ini gambaran nya.

saya anggap kalian sudah memiliki webshell tersendiri,

membuat duplicate webshell:

Terlihat file yang asli saya beri nama webshell.php dan duplicate nya saya beri nama webshell-tested.php dan saya menyimpannya di directory /var/www/

kemudian kita hapus bagian :

<?php <<== pada awal script

?> <<== pada akhir script

selanjutnya tahap Encoding menggunakan msfvenom:

root@[H2]:/var/www# msfvenom -p generic/custom -e php/base64 -f raw PAYLOADFILE=webshell-tested.php

-p generic/custom <<== Jenis Payload yg saya gunakan

-e php/base64 <<== Jenis Encoding yg saya gunakan

-f raw <<== Jenis Format yg saya gunakan

PAYLOADFILE <<== Input yg saya gunakan webshell-tested.php (duplicate)

perhatikan baris awal saat memulai encoder di dahului dengan kata "eval"

Dan bagian akhir diakhiri dengan kata ".CgoK));"

selanjutnya saya mengcopy code diatas tersebut dan mempastekan pada duplicate webshell saya

jangan lupa untuk menambahkan <?php (pada awal script) dan ?> (pada akhir script)

selanjutnya jalankan menjalnkan service apache2:

root@[H2]:~# /etc/init.d/apache2 start

oke Finish...

selanjutnya kita eksekusi webshell-tested.php

http://localhost/webshell-tested.php

ingatkah kalian gambar diatas tersebut ? itu merupakan duplicate webshell yg telah saya encodingkan tidak ada bedanya dengan gambar saya yg pertama diatas, namun terdapat perbedaan di source codenya, msfvenom nyaris tidak membuat kesalahan dalam aksi encoding ;)

Author By :

Hidemichi-Hiroyuki a.k.a [H2]

Comments

Post a Comment

Do Not Fuckin Spamming