Prevent Man in The Middle attack

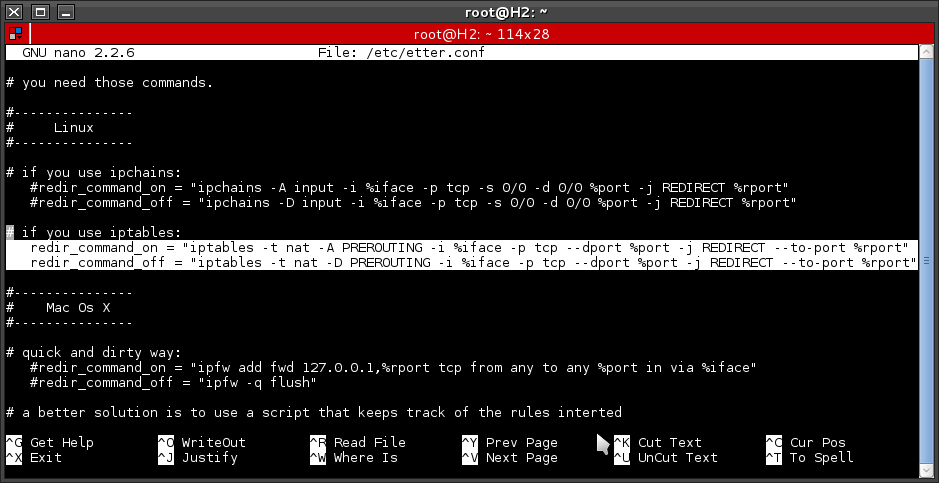

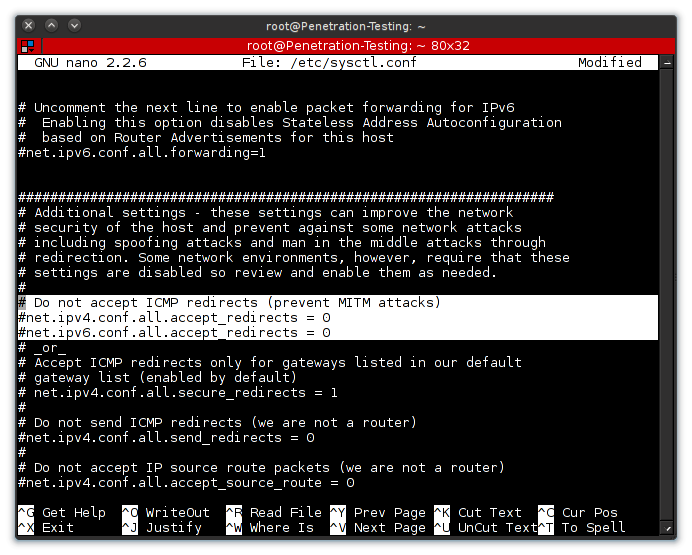

Seperti yang kita ketahui, tidak ada system yang 100% aman dari serangan. salah satu contohnya akan saya paparkan untuk mencegah terjadinya serangan terhadap sistem operasi yang kita gunakan. dalam postingan ini saya akan coba jelaskan bagaimana cara menghindari serangan MITM (Man In The Middle) yang marak di lakukan attacker saat berselanjar di sebuah Local Area Network (LAN). First Step : edit file sysctl.conf # nano /etc/sysctl.conf selanjutnya cari bagian : # Do not accept ICMP redirects (prevent MITM attacks) Perhatikan bagian yang saya blok kemudian hapus tanda " # " dari baris berikut : # net.ipv4.conf.all.accept_redirects = 0 # net.ipv6.conf.all.accept_redirects = 0 menjadi net.ipv4.conf.all.accept_redirects = 0 net.ipv6.conf.all.accept_redirects = 0 Save Ctrl+x = y selanjutnya menjalankan file sysctl # sysctl -p -p = Read values from file =)) Regards : Hidemichi-Hiroyuki a.k.a [H2]